Webアプリケーションの脆弱性診断で安心・安全な環境を維持する

近年、Webアプリケーションに存在する脆弱性を狙ったサイバー攻撃が多発しています。サイバー攻撃は、WEBアプリケーションの脆弱性を突いて攻撃を仕掛けており、既知の脆弱性に対する対策を怠ると、攻撃のターゲットとなる可能性が高くなります。結果として個人情報の漏洩やWEBサイトの改ざん等が発生し、企業の社会的信頼性の失墜につながるケースもあります。そのため、情報セキュリティの維持対策は、企業にとって大変に重要な課題となっています。

脆弱性の原因と被害例

原因

- アプリケーションの設計、開発ミス

- Webサーバの設定ミスやコンテンツ管理のミス

- バグに対するパッチの適用漏れ

被害例

- 個人情報の漏洩

- サービス停止やサーバーのダウン

- Webサイト改ざんによる利益逸失

- 社会的信用の失墜

サービス内容

当社のWebアプリケーション脆弱性診断サービスは、お客さまのWebアプリケーションに潜在する脆弱性をツールを使用し、検査・検出します。非破壊型の疑似攻撃を行い、その攻撃に対するシステムのレスポンスによりWebアプリケーションに潜む脆弱性の有無を診断します。

検出された脆弱性や攻撃ルートに対する診断結果を報告書として提出します。診断後、当社技術者による報告会や、セキュリティリスクに対するベストな対処方法をご提案します。

こんなニーズに最適

- 開発中のWebサービスやWebアプリケーションのリリース前にセキュリティチェックを実施したい

- 現在、運用しているWebサービスやWebアプリケーションのリスクを把握したい

- ECサイトや個人情報を取り扱うWebサービスを運用しており、情報漏洩に不安がある

利用メリット

- 定期的に脆弱性診断を実施することで、攻撃者からの悪意ある攻撃や情報漏えい事故などのリスクを未然に防ぐことができる。

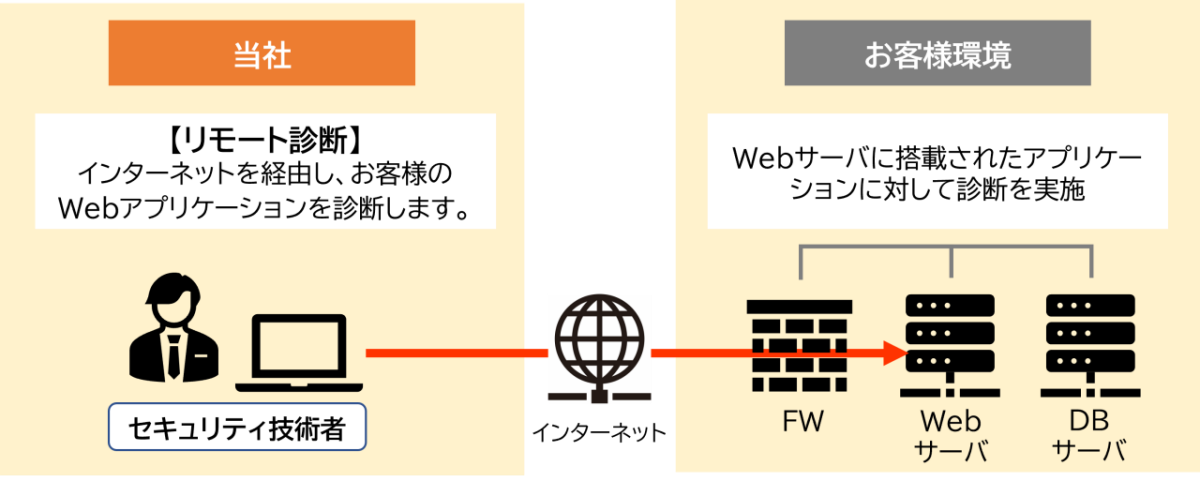

診断イメージ

サービスの特長

- セキュリティ技術者が、リモートにて対象サイトへの診断を実施します。

- ヒアリングを通じて、対象システムの特性や期間・コストを明瞭化し、お客さま課題の解決に向けた最適なプランをご提案します。

- 危険度の高い脆弱性を検出した場合は、診断期間中であっても診断期間の終了を待たずに即日の速報レポートを提供します。

- 報告書を提出した後も30日間は診断結果に対するご質問にお応えいたします。

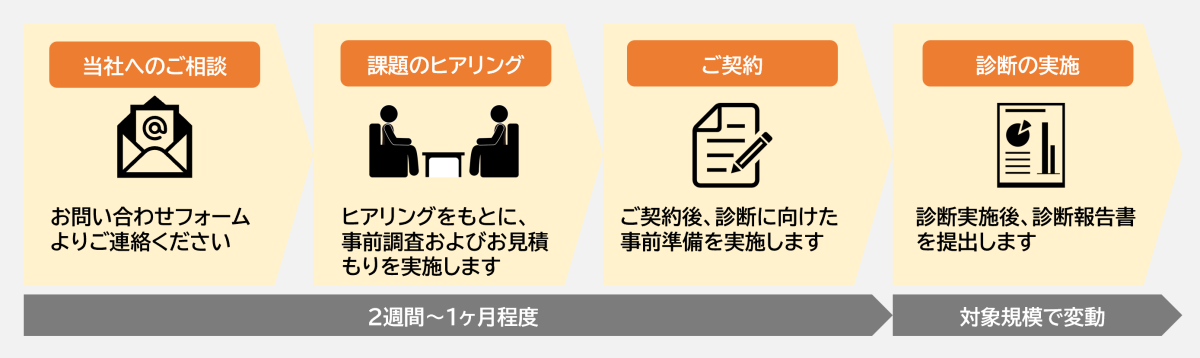

サービスの流れ

診断内容

| 診断項目 | 概要 | 予想される被害 |

|---|---|---|

| SQLインジェクション | 送信されたクエリにSQL文を挿入することで、データベースへ問い合わせの処理を利用する | ・データベースの改ざん ・個人情報などの情報漏洩 |

| OSコマンドインジェクション | OSの操作に使用されるOSコマンドを挿入する事で、任意のOSコマンドを実行する | ・サーバー内の情報の改ざんや漏洩 ・不正なプログラムのダウンロード ・他のシステムページへの攻撃の踏み台 |

| リモートコード実行 | パラメータ値にURL(またはURLの一部)を送信する事で、攻撃者が指定したアクセス先へ実行できる | ・端末の乗っ取り |

| SSIインジェクション | SSIコマンドを攻撃者に勝手に実行されてしまう | ・サイトの情報漏洩、改ざん |

| XPathインジェクション | XPathクエリーを利用し、パラメーターを通じて不正な値を入力させる | ・サイトの情報漏洩、改ざん |

| LDAPインジェクションン | 検索フィルタ文字列に、LDAPクエリとして混ぜ込み送信し、LDAP認証を突破される | ・なりすまし ・LDAPデータベースの情報抜き取り |

| XML外部実体参照 | アプリケーションがXMLを解析したときに、XMLの特殊構文を悪用する | ・ディレクトリトラバーサル、ポートスキャン等に繋がる恐れ |

| 安全でないデシリアライゼーション | cookieやセッション変数などからシリアライズ関数を用いて復元する際に、攻撃者が任意のコードを実行できる | ・クレジットカードの情報抜取 |

| ディレクトリトラバーサル | ファイルを選択できるフォームに相対パスや絶対パスを挿入して送信する事で、サーバ内のファイル閲覧できる | ・公開されてないファイルの閲覧 ・情報漏洩 |

| クロスサイトスクリプティング | 動的なWebサイトに悪意のあるコードを挿入することによりアクセス時に不正な操作を実行させる | ・偽のWebページへ誘導し情報をだまし取る ・偽の情報を拡散させる ・cookieの漏洩 |

| クロスサイトリクエストフォージェリ | 偽装したURLを開かせることにより、利用者に意図せず特定のサイト上で何らかの操作を行わせる | ・意図しない攻撃への加担 ・意図しない商品が購入される |

| 平文通信 | httpなどの暗号化されてない平文で通信を行っている | ・盗聴、改ざん、認証情報の漏洩 |

| セッションフィクセーション | 利用者のセッションIDを強制的に指定し、ログインをしたときに攻撃者がログイン済みのセッションIDを入手する(セッションハイジャック) | ・なりすまし |

| セッション管理不備 | セッションIDの漏洩や予測可能なセッションIDを使っている場合、攻撃者が簡単にセッションを乗っ取れる | ・なりすまし |

| 過度な情報漏えい | 人為的な要因などにより、必要以上の情報が表示されている | ・他の攻撃手法のヒント、または情報漏洩 |

| 不適切なエラー処理 | 予期しないステータスコードや詳細なエラーメッセージなどにより、必要以上の情報が表示されている | ・他の攻撃手法のヒント、または情報漏洩 |

| サービス運用妨害 | 意図的にサーバーに負荷をかけるDos攻撃など、サービスを妨げる行為 | ・サービスの遅延、一時停止 |

| セキュリティ設定の不備 | セキュリティが未設定や初期設定のままの状態 | ・不正アクセス、マルウェア |

| ファイルおよびディレクトリの漏えい | アクセスを許可されていない権限のアカウントでもファイルやディレクトリにアクセスできる | ・情報漏洩 |

| 脆弱性を含む製品の使用 | これまでに脆弱性が発見された製品、バージョンを使用している | ・情報漏洩、踏み台 |

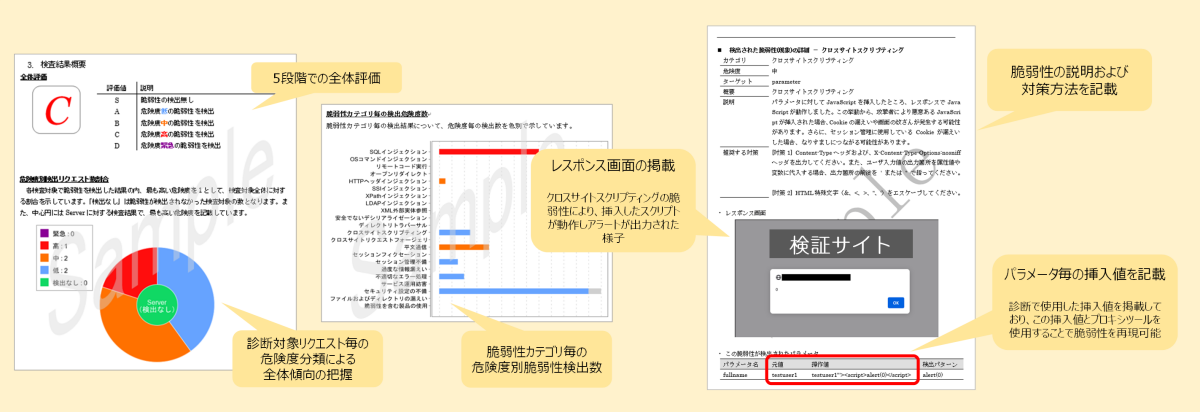

診断報告書イメージ

脆弱性の有無や危険度だけでなく、リスクに対する具体的な対策までも含めてご報告します

セキュリティに関するご相談やご依頼についてお気軽にお問い合わせください。

お問い合わせ